Es begab sich, dass der geschätzte Herr Leitmedium in seinem Blog sein Herz ausschüttete und sich über die schrecklichen Gesellen beklagte, die das Internet nunmehr bevölkern und alldorten allerlei Unflat und Beleidigung absondern, was nicht nur ihm sondern auch vielen Anderen Probleme bereite. Besonderes Ungemach verursacht ihm die Aussicht, dass der Anonymisierungsdienst Tor möglicherweise bald in jedem Firefox-Browser zu finden sein könnte.

Meine Reaktion auf Twitter regte ihn zu einer Zuspitzung auf die Frage hin an, “… ob man überhaupt Anonymisierungsdienste kritisieren darf. Ich sage: ja. Und wir müssen es tun.”

Spezifisch findet er, wie auch der hochverdiente Althacker Hans Hübner, dass die Bereitstellung von Anonymitätsdiensten dem Bösen(tm) zumindest hierzulande mehr diene als dem Guten(tm). Anonymisierungsdienste wie Tor seien eben keine “neutrale” Dual-use-Technologie wie Messer und Gabel, die von Schurken und Heiligen gleichermassen genutzt werden. Anonymität diente eigentlich vorwiegend dazu, dass finstere Gestalten ihren niedersten Instinkten freien Lauf lassen könnten. Also schafft man sie am besten ab, weil Menschen, die nur Gutes tun, ja auch ganz gut ohne Anonymitätsdienste auskämen.

Im Kern ist die Forderung nach Nicht-Anonymität eine alte, aus eigener hoch-privilegierter Stellung entstandene Kernthese der Spackeria: “Wenn ich nichts zu verbergen habe, darfst auch Du nichts zu verbergen haben. Wenn Du etwas zu verbergen hast, kannst Du eigentlich nur entweder böse oder gestört sein. Sonst könntest Du doch auch Deinen guten Namen benutzen.” Dieser deklarative Anspruch auf die Definition von allgemeinen Lebensregeln entsteht aus einer eigenen begrenzten Perspektive heraus. Eine priviligierte Position, in der es vielleicht wirklich keine Konsequenzen hat, auch radikale oder abseitige Ansichten und Meinungen zu äussern, in der es keine Verfolgung durch übermächtige Feinde gibt und auch der Staat und seine Organe einem wohlgesonnen sind. Eine einigermassen kühne Verallgemeinerung der eigenen Lage als Norm, als Standard, von dem eigentlich nur Sonderlinge oder Bösebolde abweichen, und die haben es ja dann auch verdient, wenn sie verfolgt werden.

Genau diese totalitäre Art zu denken, der unreflektierte Anspruch, die eigene Situation zur allgemeinen zu deklarieren und daraus abzuleiten, allen Anderen ginge es genauso, und daher sollten sie sich genauso verhalten, ist schon lange mein Hauptkritikpunkt am Gedankenuniversum der Spackeria. Um mal den Jargon der Feministischen Internationale auszuborgen: Hochpriviligierte weiße Typen ohne echte Probleme glauben, allen Anderen ihre Weltsicht aufzwingen zu können, egal ob sie passt oder nicht.

Meine Perspektive ist eine andere. Ich habe im “Board of Directors” von Tor mehrere Jahre ein wenig daran mitgeholfen, Tor aus einem akademischen Proof of Concept zu einem einigermaßen skalierbaren, benutzbaren Anonymitätsdienst zu machen. Dabei hatte ich mit vielen Menschen Kontakt, die Tor aus den unterschiedlichsten Gründen nutzen.

Wir haben geholfen, Tor-Zugänge in Frauenhäusern einzurichten, um den dorthin Geflüchteten einen geschützten Zugang zum Netz zu ermöglichen. Ohne Angst vor ihren Stalkern und Verfolgern, die es nicht bei virtuellen Drohungen belassen. Die betroffenen Frauen werden immer wieder Opfer, wenn sie nicht die Option haben, das Netz anonym zu nutzen. Eine IP-Adresse aus einem Weblog oder einem Tracking-Pixel in einer E-Mail reicht unter Umständen aus, um den Verfolger wieder vor der Tür stehen zu lassen. Möchte einer der Spackeria-Streiter diesen Frauen erklären, dass sie das Internet dann eben nicht mehr benutzen können? Dass sie leider Pech gehabt haben und dass der Spackeria-Anspruch, Idioten mit beleidigenden Kommentaren identifizieren zu können, schwerer wiegt, als das Recht auf körperliche Unversehrtheit? Dass der Rechtsstaat sie schon schützen wird, wenn der besoffene Ex mit der Eisenstange vor der Tür des Frauenhauses lauert und sie abpasst?

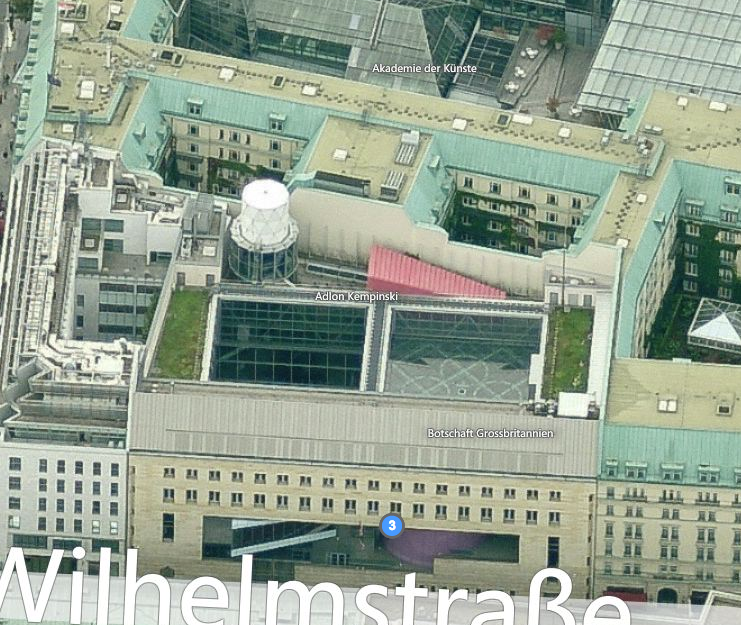

Es gibt viele solcher Situationen, in denen die Möglichkeit, das Internet anonym zu nutzen, essentiell ist, weil es da draußen Feinde gibt, die nicht nach zivilisierten Regeln spielen. Aus der Position eines priviligierten Männchens in Berlin mag das vielleicht schwer vorstellbar sein. Die kurzsichtigen Schlussfolgerungen aus dem eigenen Unwissen und die selbstgewählte Ignoranz gegenüber dem Leid und der Situation Anderer zum Maßstab für die Welt zu machen, ist jedoch dem Grunde nach totalitär.

Eine weitere zugrundeliegende Annahme für die Ansicht, daß Anonymitätsdienste zumindest hierzulande unnötig seien, ist dass der Staat und seine Organe hier keine Gefahr darstellten und auch nie darstellen werden. Ein undemokratisch gewandelter Staat würde ohnehin einfach solche Dinge wie Tor verbieten und daher brauchte man sie auch heute nicht. Dies zeugt von einer verblüffenden Unkenntnis politischer Prozesse und einer bemerkenswerten Ignoranz gegenüber dem, was gerade um uns geschieht. Wir haben in Deutschland und Westeuropa ganz offenbar ein Potantial von etwa 25 % der Wähler, die nationalistisch, antidemokratisch und fremdenfeindlich sind. Mit zunehmender Überalterung wird diese Gruppe noch zunehmen. Parallel sehen wir in den NSU-Untersuchungsausschüßen, dass Teile des Sicherheitsapparates sich offenbar komplett verselbständigt und sich der politischen Kontrolle entzogen haben, mindestens eine Nazi-Killerbande wissentlich tolerierten und sogar unterstützten.

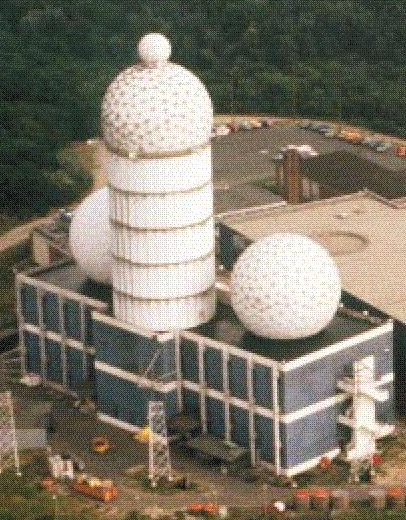

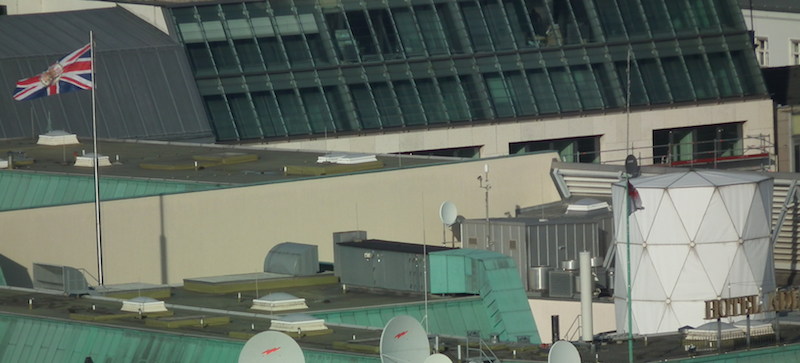

Andere Teile des Sicherheitsapparates sind aufs engste verwoben mit Ãœberwachungsideologien, die alles und jeden erfassen und speichern wollen und die, wie wir aus den Snowden-Papieren wissen, auch ihre Macht dazu einsetzen, politische Kritik und Widerstand gegen sie auszuforschen und zu brechen. Der Weg in einen Staat, der nur noch dem Namen nach eine Demokratie ist, ist mit dieser Kombination von Wähleransichten und Sicherheitsideologen absehbar und nicht unwahrscheinlich. Solcher Wandel passiert, wie wir aus diversen Beispielen wissen, schleichend und erst in einer relativ späten Phase so offen, dass etwa ein offenes Verbot von Anonymisierungsdiensten möglich ist. Diesen Wandel aufzuhalten, dazu bedarf es mutiger Menschen wie z. B. Journalisten, Aktivisten und Leaker, die die Möglichkeit brauchen, ohne Repressionsangst zu kommunizieren. Denn schon lange bevor eine Demokratur offen und sichtbar ist, nutzen ihre Proponenten in den Apparaten ihre Macht, um Widerstand zu bekämpfen und zu brechen, unter der Decke, unter Vorwänden (“Terrorismus”) aber mit den Ãœberwachungsmitteln, die ihnen zur Verfügung stehen. Anonymisierungsdienste sind also ein heute zwingend notwendiges Mittel, um so etwas ähnliches wie Demokratie zu erhalten und den Aufstieg totalitärer Systeme zu verhinden.

Schauen wir kurz in der Geschichte der Pressefreiheit zurück, sehen wir, dass in Perioden von Krisen, Umbrüchen und partizipativen Bewegungen die Möglichkeit, auch anonym zu publizieren, immer von entscheidender Bedeutung für die gesellschaftliche Debatte war. Das Problem heute in Deutschland ist nicht so sehr die explizite staatliche Zensur – eine explizite offene Einschränkung der Pressefreiheit durch staatliche Repressalien ist eher selten und sorgt oft für Aufruhr. Das Problem ist eher, dass alternative Publikationswege außerhalb des Schutzes des Presserechts für etablierte Medien notwendig sind, weil diese sich oft genug als Kuschelpartner der Macht verstehen. Durch institutionalisierte Meinungsbildung und kommerzielle Abhängigkeiten ist das Spektrum der publizierbaren Geschichten eingeengt. Und kein Informant oder Leaker hat Lust auszuprobieren, ob der kritische Blogger, mit dem er vielleicht zusammenarbeitet, vor Gericht am Ende Informantenschutzrechte zugesprochen bekommen oder ob der Mainstream-Journalist, dem er sich anvertraut, nicht doch von einem “schwarzen Schaf” im Sicherheitsapparat überwacht wird. Anonymisierungsdienste bieten hier Abhilfe, sie sind also de facto ein wesentlicher Baustein des Erhalts der Demokratierudimente in Europa.

Bleibt noch ein Argument gegen Anonymisierungsdienste: Die Idioten mit den beleidigenden und bedrohlichen Kommentaren, die Spinner, die Verspulten aller Art mit überbordendem Kommunikationsbedürfnis. Ich bin genauso genervt davon wie alle anderen Menschen, die sich im Netz öffentlich äußern und daraufhin von solchen Konsorten vollgetextet, beschimpft oder bedroht werden. Der Grund, warum diese Leute so nerven, ist jedoch nicht Tor. Das Problem ist vielmehr, dass das Internet einfach zu groß geworden ist, um noch einen zivilisierten Diskurs zu ermöglichen. Deswegen sind in diesem Blog die Kommentare geschlossen; deswegen habe ich volles Verständnis für alle Medien, die die Schleusen vor der Dreckflut schließen oder ihren Autoren raten, die Leserkommentare der eigenen geistigen Gesundheit zuliebe zu ignorieren.

Es gibt dadraußen einfach jede Menge Leute mit bösem Willen, psychischen Problemen oder einer aufgestauten Menge Groll und Wut, die sie die Grundregeln des zivilisierten Miteinanders mißachten lassen. Das war schon immer so. Nur würde in der physischen Welt auch niemand auf die Idee kommen, eine zivilisierte Debatte über Geschlechtergerechtigkeit oder Flüchtlingsrechte in einem Stadion zu führen, in dem jeder der möchte ein Megafon in die Hand bekommt. Diskurse im Sinne eines produktiven, inhaltlich vorranbringenden Austausches von Meinungen und Ideen, der im besten Fall zu einer Weiterentwicklung und Synthese neuer, guter Gedanken führt, bedurften schon immer einer gewissen Segregation von den Schlammhirnen, denen nichts an intellektueller Weiterentwicklung liegt. Wir werden im Netz Mittel und Wege entwickeln müssen, um dies wieder zu ermöglichen.

Ich halte nichts von dem naiven Anspruch, dass jeder überall und jederzeit mitreden können dürfen muss. Es steht jedem frei, sich seine eigenen Foren im Netz zu schaffen, mit seinen eigenen Regeln und Ansprüchen. Ein Recht darauf, jedem Anderen in seinen digitalen Vorgarten zu pinkeln, gibt es jedoch nicht. Deshalb habe ich auch kein Problem damit, wenn Foren oder Medien sich entscheiden, Tor-Nutzer auszusperren, Realnamen(*) oder stabile Pseudonyme verlangen und nachdrücklichen Wert auf gesitteten Umgang legen. Dass es neben solchen Orten der Zivilisation auch Schlammgruben und Haifischbecken gibt, ist der Preis, den wir für das Vorhandensein eines weltumspannenden Kommunikationsnetzes zahlen. Egal ob mit oder ohne Tor, solche virtuellen Orte wird es immer geben, so wie es sie auch in der physischen Welt immer gab. Wir müssen nur dafür sorgen, dass es nicht nur noch solche Dreckecken gibt, und die Methode dazu ist einfach Ab- und Ausgrenzung, das Schaffen von zivilisierten virtuellen Räumen, in denen man sich kennt, vertraut und schätzt, ohne Rücksicht auf Gejammer.

Dazu gehört auch, dass es offen dargelegte Regeln dafür braucht, was man wo anonym bzw. Pseudonym tun kann und das Präferenzen von Nutzern berücksichtigt werden. Die Balance zu finden obliegt jeder Plattform selbst. Ob man Tor komplett blockieren will – womit man eine Menge Leute, die z. B. Stalking-Opfer sind, aussperrt – oder etwa für bestimmte Funktionen zwar anonyme Verbindungen erlaubt, aber das Pseudonym des anonymen Nutzers dann erst Schreibrechte erhält, wenn eine Anzahl Regulars für es bürgen, das alles ist Verhandlungssache und der lokalen sozialen Dynamik und den Ansichten des Plattformbetreibers und seiner Nutzer überlassen.

* Ich bin kein Freund eines generellen Realnamen-Zwanges für große Plattformen, insbesondere wenn sie von Unternehmen wie Google oder Facebook betrieben werden, die von Datenhortung- und verwertung leben. Der positive Effekt von Realnamen auf die Diskussionskultur ist nicht bewiesen und mir sind reichlich Beispiele von fiesen Drohungen und Stalking bekannt, in denen der Täter ganz absichtlich namentlich auftritt.